Sobre nós

Este documento contém uma descrição do CISC Gov.br, de acordo com a RFC 2350.

1.1 Data da última atualização

16 de junho de 2025.

1.2 Lista de distribuição para notificações

Não há lista de distribuição para notificações de novas versões deste documento.

1.3 Locais onde este documento pode ser encontrado

A versão atual deste documento pode ser acessada em https://www.gov.br/cisc/pt-br.

A chave utilizada para assinatura digital deste documento é a chave do CISC Gov.br, listada na seção 2.8.

2.1 Nome da ETIR

PT-BR: Centro de Segurança Cibernética Integrado do Governo Digital do Brasil - CISC Gov.br.

ENG: Brazilian Digital Government Integrated Cyber Security Center – CISC Gov.br.

2.2 Endereço

Setor de Edifícios Públicos Norte - SEPN, 516 Bloco D, Brasília - DF, CEP 70770-524.

2.3 Fuso horário

América/Brasília, DF (UTC-3)

2.4 Número de telefone

Não se aplica. O CISC Gov.br não registra notificações de incidentes de segurança por telefone.

2.5 Número de fax

Não se aplica.

2.6 Outros meios de comunicação.

Não se aplica.

2.7 Endereço de e-mail

Notificações de incidentes de segurança devem ser direcionados para: cisc@gestao.gov.br.

2.8 Chaves públicas e informações sobre criptografia

Chave PGP CISC Gov.br

2025-2027

PGP Key

ID: 8FFF 1690 A712 14A3

Fingerprint: DAD2 C389 02DD C361 4E0E 5E3A 8FFF 1690 A712 14A3

PGP

Public Key

A chave PGP do CISC Gov.br pode ser encontrada em https://www.gov.br/cisc/pt-br/pgp/ciscpub.asc/@@download/file.

2.9 Membros do time

Informações sobre os membros do CISC Gov.br não estão publicamente disponíveis.

2.10 Informações adicionais

Para assuntos relacionados à incidentes de segurança sofridos por órgãos do SISP, enviar mensagem para: cisc@gestao.gov.br.

A operação padrão do CISC Gov.br é de segunda-feira a sexta-feira, das 08:00 às 19:00, UTC-3. Em casos excepcionais, poderá operar em período fora do expediente normal.

3.1 Declaração de Missão

Promover a coordenação operacional das ações de prevenção, tratamento e resposta a incidentes cibernéticos no âmbito do Sistema de Administração dos Recursos de Tecnologia da Informação – SISP.

3.2 Público-alvo (Constituency)

Órgãos do SISP – Sistema de Administração dos Recursos de Tecnologia da Informação do Poder Executivo Federal.

Para verificar quais órgãos pertencem ao SISP, acesse: https://gestao.sisp.gov.br/embeds/orgaos-sisp.

3.3 Filiação.

O CISC Gov.br faz parte da estrutura da Diretoria de Privacidade e Segurança da Informação da Secretaria de Governo Digital do Ministério da Gestão e Inovação em Serviços Públicos.

O CISC Gov.br integra a Rede Federal de Gestão de Incidentes Cibernéticos (REGIC), instituída por meio do Decreto nº 10.748, de 16 de julho de 2021, na condição de órgão central do SISP, sendo suas atribuições e atividades desempenhadas de acordo com as competências definidas no Art. 132 e Art. 135-A do Decreto nº 9.745, de 8 de abril de 2019.

3.4 Autoridade.

Conforme o disposto no art. 18, da Portaria SGD/MGI Nº 9.511, de 28 de outubro de 2025, o Centro Integrado de Segurança Cibernética do Governo Digital (CISC Gov.br) foi criado no âmbito do Programa de Privacidade e Segurança da Informação (PPSI) e caracteriza-se como uma unidade de coordenação operacional das equipes de prevenção, tratamento e resposta a incidentes cibernéticos dos órgãos e das entidades do Sistema de Administração de Recursos de Tecnologia da Informação (SISP).

O CISC Gov.br atuará como equipe principal, nos termos do inciso III do art. 4º da ReGIC, para os serviços que compõem a Plataforma Gov.br e para outros serviços que estejam sob a reponsabilidade da Secretaria de Governo Digital.

Compete à Diretoria de Privacidade e Segurança da Informação da Secretaria de Governo Digital a prospecção, o planejamento, a implementação, o monitoramento, a melhoria contínua, e o gerenciamento das ações no âmbito do CISC Gov.br.

São os serviços oferecidos pelo CISC Gov.br:

I - apoio no planejamento, implementação e operação de equipes de prevenção, tratamento e resposta a incidentes cibernéticos nos órgãos e entidades;

II - apoio na prevenção, tratamento e resposta a incidentes cibernéticos;

III - comunicação e colaboração com outras equipes de prevenção, tratamento e resposta a incidentes cibernéticos, tanto dos órgãos e entidades públicas quanto das organizações privadas;

IV - execução de testes de intrusão em ativos de informação, sob demanda;

V - análise não-invasiva e contínua de vulnerabilidades em ativos de informação;

VI - análise de vulnerabilidades em ativos de informação, sob demanda;

VII - atividades de inteligência de ameaças cibernéticas;

VIII - testes estáticos e dinâmicos de segurança em aplicações;

IX - elaboração e publicação de alertas e recomendações; e

X - monitoramento de padrões maliciosos no tráfego externo de rede.

Assim, o Centro Integrado de Segurança Cibernética do Governo Digital - CISC Gov.br se caracteriza como uma unidade de coordenação operacional das equipes de prevenção, tratamento e resposta a incidentes cibernéticos (ETIR) dos órgãos do Sistema de Administração de Recursos de Tecnologia da Informação (SISP), nos termos do § 3º do art. 1º da Rede Federal de Gestão de Incidentes Cibernéticos – ReGIC, instituída pelo Decreto nº 10.748, de 16 de julho de 2021.

As equipes de prevenção, tratamento e resposta a incidentes cibernéticos - ETIR dos órgãos e pertencentes ao SISP deverão se integrar às tecnologias, padrões, procedimentos e processos estabelecidos pelo CISC Gov.br, observando os normativos do Gabinete de Segurança Institucional.

4.1 Tipos de incidentes e nível de suporte

O CISC Gov.br atua como facilitador para os órgãos do SISP, proporcionando o suporte necessário para promover efetividade na prevenção, tratamento e resposta a incidentes, por meio dos serviços listados no item 5.

Em caso de incidentes notificados, o CISC Gov.br poderá atuar, conforme o caso concreto, em atividades como:

- Coordenação operacional, inclusive facilitando a comunicação com outros órgãos como CTIR Gov, Polícia Federal (PF), Agência Brasileira de Inteligência (ABIN) e Autoridade Nacional de Proteção de Dados Pessoais (ANPD), e com outros CSIRTs, como CERT.BR e CAIS/RNP;

- Interlocução com entidades privadas para apoio em necessidades específicas relacionadas às soluções de TIC;

- Orientações técnicas quanto às boas práticas de tratamento e resposta a incidentes;

- Alocação pontual e temporária de equipe especializada para rápido tratamento e resposta ao incidente.

O CISC Gov.br tem o compromisso de manter seu público informado sobre as tendências de ameaças cibernéticas, através de colaboração e recebimento de feeds e fontes com parceiros nacionais e internacionais, com vistas a aumentar a capacidade de prevenção, detecção e tratamento de incidentes, correlação de eventos e análise de tendências no âmbito do Governo Digital. Eventuais notificações de incidente recebidas por parceiros serão tratadas e compartilhadas com órgãos afetados.

4.2 Cooperação, interação e divulgação de informações

Todas as informações serão tratadas de acordo com a classificação baseada no protocolo Traffic Light Protocol (TLP 2.0), de acordo com as marcações CLEAR, GREEN, AMBER, AMBER+STRICT ou RED.

Orientações sobre o uso do protocolo encontram-se disponíveis em https://www.gov.br/cisc/pt-br > Traffic Light Protocol (TLP).

4.3 Comunicação.

O CISC Gov.br utiliza e-mails assinados digitalmente, porém não cifrados na maioria das comunicações não-confidenciais. Caso seja necessário, o CISC Gov.br utilizará criptografia de chaves assimétricas (PGP), devendo o receptor utilizar a chave pública descrita no item 2.7 e 2.8 para devida decifragem.

Caso seja necessário autenticar uma pessoa antes da comunicação, o processo é feito através de comunidades existentes ou por métodos como call-back, mail-back ou encontros presenciais.

5.1 Apoio no planejamento, implementação e operação de equipes de prevenção, tratamento e resposta a incidentes cibernéticos

Fomentar e apoiar o estabelecimento de novas Equipes de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos (ETIR) nos órgãos do SISP, provendo orientação técnica, documentos de apoio, padrão mínimo de infraestrutura, ferramentas e guias técnicos para auxiliar as áreas de tecnologia da informação dos órgãos a montar e operar a equipe.

5.2 Apoio na prevenção, tratamento e resposta a incidentes cibernéticos

Identificação, triagem e avaliação de notificações de incidentes cibernéticos. Receber notificações de incidentes identificados, encaminhados e/ou compartilhados pelos órgãos do SISP, realizar a validação e classificação dos incidentes por tipo e criticidade, de modo a auxiliá-los na priorização, mitigação e resolução dos incidentes cibernéticos através de acompanhamento e orientação especializada. Apoiar na comunicação para outros órgãos competentes.

5.3 Comunicação e colaboração com outras equipes de prevenção, tratamento e resposta a incidentes cibernéticos, tanto dos órgãos e entidades públicas quanto das organizações privadas

Fortalecer a colaboração e a troca de experiências entre os órgãos do SISP e organizações privadas, para promover maior efetividade nas ações de prevenção, tratamento e resposta a incidentes.

5.4 Execução de testes de intrusão em ativos de informação, sob demanda

Realizar testes de segurança de sistemas de informação ou de infraestrutura de uma rede, simulando ataques com vistas a identificar falhas e vulnerabilidades em potencial que podem ser exploradas, avaliar a criticidade e o impacto das fraquezas encontradas e propor as contramedidas para a respectiva correção ou mitigação. Este serviço é realizado sob demanda, quando solicitado formalmente pelo órgão.

5.5 Análise não-invasiva e contínua de vulnerabilidades em ativos de informação

Execução contínua e passiva de escaneamento de vulnerabilidades em ativos de informação, visando a identificação de possíveis vetores de ataque, tais como portas e protocolos vulneráveis expostos, serviços e sistemas desatualizados, dentre outros.

5.6 Análise de vulnerabilidades em ativos de informação, sob demanda

Execução ativa de escaneamento de vulnerabilidades em ativos de informação, visando a identificação de possíveis vetores de ataque, tais como portas e protocolos vulneráveis expostos, serviços e sistemas desatualizados, dentre outros. Esta modalidade de análise de vulnerabilidades pode ser realizada em ambiente externo ou interno. Este serviço é realizado sob demanda, quando solicitado formalmente pelo órgão.

5.7 Atividades de inteligência de ameaças cibernéticas

Realizar a busca ativa em diferentes fontes de informações sobre indicadores de comprometimento (IoCs) e de padrões de atividades maliciosas para prover maior eficiência nas ações de prevenção, criação de base de dados de conhecimento sobre eventos e incidentes de segurança para mapeamento de tendências em vulnerabilidades, ameaças e ataques de segurança cibernética.

5.8 Testes estáticos e dinâmicos de segurança em aplicações

Realizar análise de código-fonte de aplicações com objetivo de identificar vulnerabilidades em sistemas de informação, podendo ser de forma estática, sem execução do código-fonte (SAST), e de forma dinâmica, realizando o teste quando a aplicação estiver em execução (DAST). Este serviço é realizado sob demanda, quando solicitado formalmente pelo órgão.

5.9 Elaboração e publicação de alertas e recomendações

Criação e publicação de alertas e recomendações quando descoberta uma nova vulnerabilidade, em sentido estrito ou amplo, bem como orientações técnicas para mitigação, em complemento às notificações já realizadas pelo CTIR Gov, disponíveis no endereço https://www.gov.br/ctir/pt-br. O CISC Gov.br poderá emitir determinações e prazos para correção de vulnerabilidades com alta criticidade.

5.10 Monitoramento de padrões maliciosos no tráfego externo de rede

Realizar análise de fluxos de rede (flows) de pontos externos da rede dos órgãos do SISP, com o objetivo de identificar padrões e detectar tráfego incomum ou malicioso que pode caracterizar um incidente de segurança e notificar ao respectivo órgão do SISP.

As notificações devem ser encaminhadas por e-mail, conforme orientações descritas no endereço https://www.gov.br/cisc/pt-br/incidente.

Embora todas as precauções sejam tomadas na identificação de incidentes, no compartilhamento de informações e nas notificações, o CISC Gov.br não assume a responsabilidade por erros, omissões ou danos resultantes do uso inadequado de informações fornecidas.

ETIR as a Service

Equipe de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos como um Serviço

Implantação de ETIR

Apoio no tratamento e resposta a incidentes

Testes de Intrusão

Análise de Vulnerabilidades

Publicações de Apoio

Para apoiar no tratamento e resposta a incidentes cibernéticos, os órgãos poderão utilizar normativos já publicados, como:

Saiba mais:

Conforme o disposto no art. 14 da Portaria SGD/MGI nº 9.511, de 28 de outubro de 2025, os órgãos e entidades deverão adotar o Framework de Privacidade e Segurança da Informação.

Saiba mais:

Para apoiar no tratamento e resposta a incidentes cibernéticos, os órgãos poderão utilizar guias já publicados, como:

- Guia de Resposta a Incidentes de Segurança da Secretaria de Governo Digital apresenta boas práticas para que as instituições e os profissionais de segurança da informação realizem o tratamento de incidentes cibernéticos, com enfoque em incidentes que envolvam dados pessoais.

Confira também outros guias que podem apoiar nas iniciativas de segurança cibernética do órgão:

O Traffic Light Protocol (TLP) é um padrão desenvolvido pelo Forum of Incident Response and Security Teams (FIRST) e tem como objetivo

indicar limites de compartilhamento de informações entre pessoas, organizações ou comunidades.

Trata-se de um conjunto de 5 (cinco) marcações, denominadas como:

TLP:RED

TLP:AMBER+STRICT

TLP:AMBER

TLP:GREEN

TLP:CLEAR

Marcação

Somente para os olhos e ouvidos dos indivíduos destinatários, não é

permitido compartilhamento nenhum.

Cor:

#FF2B2B

Fundo:

#000000

Quando Usar?

Fontes podem usar TLP:RED quando não é possível atuar sobre a informação sem colocar em risco significativo a privacidade, reputação ou operações das organizações envolvidas.

Como pode ser compartilhado?

Destinatários não podem compartilhar informações TLP:RED com mais ninguém. No contexto de uma reunião, por exemplo, informações TLP:RED são limitadas àqueles presentes na reunião.

Essas marcações podem ser utilizadas em comunicações diversas, como e-mails, documentos,

apresentações, chat e em trocas automatizadas de informações.

O TLP é utilizado globalmente, inclusive por equipes de prevenção, tratamento e resposta a

incidentes cibernéticos do Brasil, como CTIR Gov, CERT.BR e CAIS/RNP.

Dessa forma, o CISC Gov.br orienta que os órgãos do Sistema de Administração dos Recursos de

Tecnologia da Informação (SISP) adotem o padrão TLP para compartilhamento de informações.

Fique Atento!

- A fonte da informação é responsável por garantir que os destinatários de uma informação marcada com TLP compreendam e possam seguir as orientações de compartilhamento.

- A fonte tem liberdade para especificar restrições adicionais de compartilhamento. Estas restrições devem ser respeitadas pelos destinatários.

- Se um destinatário necessitar compartilhar uma informação mais amplamente do que o indicado pela marcação TLP que veio na informação, ele deve obrigatoriamente obter permissão explícita da fonte.

- Sempre que possível, utilize as cores padronizadas de cada marcação. As cores do TLP foram projetadas para atender as necessidades daqueles com baixa visão.

- O padrão TLP não é um esquema formal de classificação. Assim, não deve substituir a Lei de Acesso à Informação (LAI).

Acesse aqui para ver todas as definições do TLP.

Referências

RANSOMWARE: COMO SE PROTEGER

Entenda como funciona o ataque, como proteger sua rede e instrumentá-la para detecção, e como responder caso seja vítima.

Alertas de Cibersegurança

Novo Alerta: Campanha tem como alvo domínios .gov.br 🚨

O CISC GOV.BR - Centro Integrado de Segurança Cibernética do Governo Digital, em parceria com o CTIR Gov - Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo, informa que foi detectada uma operação cibernética que se aproveita da credibilidade dos endereços .gov.br para distribuir malwares de roubo de dados e controle remoto. Os criminosos estão sequestrando subdomínios públicos legítimos e forjando URLs falsas para induzir o download de arquivos maliciosos, muitas vezes disfarçados de certificados oficiais.

O ataque tem início quando o usuário clica em um link fraudulento ao buscar por um serviço público na internet (geralmente enviado em uma campanha de phishing, cujo remetente é uma conta legítima "gov.br"). Ao acessar a página, que simula o visual de um site do governo, a vítima é induzida a baixar um arquivo executável disfarçado de documento oficial, frequentemente nomeado como "Certificado_PCAP.exe". Como o endereço exibe a terminação ".gov.br" ou utiliza técnicas para parecer um domínio legítimo, o download costuma contornar as barreiras de segurança da rede e não gera desconfiança. Esse download também pode ser executado no momento de abertura de anexos contaminados (Exemplo: arquivos PDF). Após o download, o arquivo é executado sem emitir alertas visuais. Para burlar os sistemas de defesa, a ameaça se instala silenciosamente e se camufla dentro de programas confiáveis, como o aplicativo Boost Note. O malware altera o registro do sistema para garantir persistência e passa a monitorar a máquina continuamente, coletando credenciais, decriptografando senhas salvas nos navegadores e estabelecendo comunicação constante com servidores externos para interceptar sessões financeiras em tempo real.

Como identificar o comprometimento:

- Monitore os servidores que hospedam os sites do órgão e faça uma varredura rigorosa nos diretórios de download e pastas de uploads públicos, buscando por arquivos ou atividades suspeitas.

- Verifique os logs de acesso web (Access/Error Logs) em busca de requisições de upload anômalas ou de picos de tráfego de download direcionados a arquivos executáveis que não fazem parte do escopo do portal.

- Realize varreduras nas estações de trabalho em busca dos arquivos suspeitos, principalmente arquivos nomeados como Certificado_PCAP.exe e boost.exe.

- Inspecione a existência do diretório anômalo C:\Users\[usuário]\AppData\Local\ProSoftionTechMax nas estações de trabalho.

- Verifique firewalls, proxies e soluções de filtro web buscando por qualquer histórico de requisições ou tráfego direcionado para o IP 79[.]110[.]49[.]32 ou para os domínios kapa[.]is e kak[.]is.

- Inspecione o registro do Windows das máquinas, especificamente a chave HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN, buscando por entradas desconhecidas que apontem para a execução automática dos artefatos mencionados.

- Monitore a rede em busca de conexões HTTPS que realizem comunicação em intervalos fixos (beacons a cada 120 segundos) ou que aceitem certificados SSL autoassinados e inválidos.

Recomendações:

- Bloqueie preventivamente o tráfego para o IP 79[.]110[.]49[.]32 e para os domínios kapa[.]is e kak[.]is nas soluções de segurança de rede (Firewall/Proxy/DNS).

- Configure alertas para execuções suspeitas originadas do diretório AppData\Local, especialmente relacionadas ao software Boost Note, caso este não seja homologado no ambiente do órgão.

- Desabilite a funcionalidade de salvamento automático de senhas nos navegadores, orientando o uso de cofres de senhas homologados.

- Divulgue campanhas educativas de ampla cobertura no órgão, orientando os usuários quanto ao recebimento de emails suspeitos com links, anexos (PDF, DOC, PPTX, HTML, etc), e outros conteúdos maliciosos. Nesse contexto, é importante divulgar o email da ETIR ou do suporte que possa receber esses emails de phishing para análise e bloqueio.

Em caso de suspeita ou confirmação de incidente, o órgão deve reportar a ocorrência de imediato ao CTIR Gov (ctir@ctir.gov.br) e ao CISC GOV.BR (cisc@gestao.gov.br).

A CrowdStrike identificou e solucionou uma falha em alguns computadores Windows causada pelo Falcon Sensor, resultando em erros de tela azul. A versão problemática foi revertida, e computadores não afetados até agora não precisam de ação. Equipamentos Windows ligados após 0527 UTC e todos os Macs e Linux não são impactados. A situação está sob controle e monitorada. O Centro Integrado de Segurança Cibernética (CISC) acompanha com atenção o caso relatado e já indicou duas possíveis soluções para ambientes em nuvem. O CTIR Gov também publicou em sua página o ALERTA 10/2024 sobre a falha na atualização do produto CrowdStrike, e os integrantes do SISP devem ficar atentos aos controles do PPSI que se aplicam ao evento em questão.

A plataforma de computação em nuvem Microsoft Azure divulgou procedimentos para recuperação de máquinas virtuais em seu ambiente. Mais informações podem ser obtidas em: Azure Status.

Medidas de mitigação para casos de travamentos ou indisponibilidade de sistemas operacionais Windows incluem:

- Inicializar o Windows no modo de segurança ou no ambiente de recuperação;

- Acessar o diretório C:\Windows\System32\drivers\CrowdStrike;

- Identificar e excluir o arquivo que corresponde ao padrão "C-00000291*.sys";

- Reinicializar o sistema.

ZERO-DAYS TOOLSHELL: UMA AMEAÇA CRÍTICA AOS SHAREPOINT SERVERS ON-PREMISES

Conforme noticiado na imprensa nacional e internacional, foram identificadas vulnerabilidades TOOLSHELL através de comprometimento de servidores SharePoint, plataforma amplamente utilizada por empresas e governos.

Uma nova e perigosa vulnerabilidade SharePoint está sendo ativamente explorada por cibercriminosos. As falhas CVE-2025-53770 e CVE-2025-53771, ambas do tipo Zero-Day, permitem execução remota de código (RCE) em servidores Microsoft SharePoint on-premises, ou seja, aqueles instalados e gerenciados localmente.

As vulnerabilidades CVE-2025-53770 e CVE-2025-53771 exploram uma falha lógica que permite burlar os patches anteriores destinados a corrigir as CVE-2025-49706 e CVE-2025-49704.

Essas novas falhas afetam apenas servidores Microsoft SharePoint on-premises, ou seja, instalações locais sob controle direto da empresa. O SharePoint Online (Microsoft 365) não é impactado por esse problema.

O grande risco dessas vulnerabilidades está na capacidade dos invasores de executar código remotamente sem autenticação, o que pode permitir o controle completo do servidor e acesso a dados confidenciais.

Patches Disponíveis

A Microsoft liberou patches de emergência para as versões Microsoft SharePoint On-Premises e Microsoft SharePoint Server 2019, mas ainda não há patches para a versão Microsoft SharePoint Server 2016:

- Microsoft SharePoint Server 2019 - KB5002754 e KB5039998

- Microsoft SharePoint Server Subscription Edition - KB5002768 e KB5039999

- Microsoft SharePoint Server 2016 – N/A

Recomendações para Mitigação

- Verifique a presença do arquivo malicioso:

C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx - Análise de logs do IIS:

• Requisições POST para:_layouts/15/ToolPane.aspx

• Verifique se o referenciador HTTP é:_layouts/SignOut.aspx - Endereços IP suspeitos identificados:

107.191.58[.]76

104.238.159[.]149

96.9.125[.]147 - Aplicar as seguintes atualizações de segurança:

Ative a integração com AMSI (Antimalware Scan Interface) da Microsoft:- A AMSI é integrada nativamente ao SharePoint Subscription Edition

- Para SharePoint 2016/2019, é fundamental verificar se o AMSI está ativo

- Consulte a documentação da Microsoft para garantir que seu antivírus é compatível com AMSI e está configurado corretamente

- Rotacione as chaves de máquina (Machine Keys):

Se houver indícios de comprometimento, ou por precaução, é essencial invalidar as chaves roubadas. - Desconecte o servidor da internet:

Se não for possível aplicar as mitigações imediatamente, a recomendação oficial da Microsoft é isolar os servidores SharePoint vulneráveis da internet.

Conclusão: Um cenário de risco ativo que exige ação imediata

Estamos diante de uma vulnerabilidade SharePoint crítica e explorada ativamente. O risco de execução remota de código sem autenticação é real e atual, exigindo uma resposta técnica rápida e precisa.

Atenciosamente,

CISC.GOV.BR

MGI

cisc@gestao.gov.br

CVE-2025-20265 (CVSS 10.0) – VULNERABILIDADE CRÍTICA EM CISCO SECURE FIREWALL MANAGEMENT CENTER (FMC)

Destinatários: Órgãos do SISP que utilizam dispositivos Cisco Secure Firewall Management Center (FMC) com autenticação RADIUS habilitada.

Resumo: Foi identificada a vulnerabilidade crítica CVE-2025-20265 (pontuação CVSS 10.0) que afeta diretamente o Cisco Secure Firewall Management Center (FMC) nas versões 7.0.7 e 7.7.0 quando configurado com autenticação RADIUS, tanto na interface web quanto SSH.

A falha permite que atacantes remotos não autenticados executem comandos arbitrários com privilégios administrativos no dispositivo, comprometendo totalmente o ambiente de gerenciamento de firewalls.

Impacto:

- Controle total sobre o FMC comprometido;

- Possibilidade de alteração das regras de firewall, inclusão de backdoors e interrupção de serviços críticos;

- Potencial de movimentação lateral e ataque à infraestrutura interna.

Ações imediatas recomendadas:

- Aplicar imediatamente as correções disponibilizadas pela Cisco nas versões corrigidas do FMC;

- Se não for possível aplicar o patch de imediato, desabilitar a autenticação RADIUS na interface web e SSH, utilizando métodos alternativos (contas locais, LDAP, SAML SSO);

- Restringir o acesso de gerenciamento (web/SSH) a redes administrativas isoladas, aplicando controle de IPs autorizados;

- Monitorar logs de autenticação e conexões RADIUS em busca de atividades suspeitas;

- Auditar a configuração e integridade do FMC para identificar qualquer alteração não autorizada.

ALERTA DE SEGURANÇA CIBERNÉTICA

Campanha de Malware Utilizando WhatsApp como Vetor de Entrega

Destinatários: Este alerta destina-se a profissionais de segurança cibernética, administradores de redes, equipes de prevenção, tratamento e resposta a incidentes cibernéticos (ETIRs) e usuários finais.

Resumo: Foi identificada uma campanha de malware com foco em usuários no Brasil, utilizando o WhatsApp como principal vetor de entrega. A ameaça se propaga através de contas de WhatsApp comprometidas, que enviam um arquivo compactado (.zip) para a lista de contatos da vítima. A mensagem instrui o destinatário a abrir o arquivo infectado em um computador.

A cadeia de ataque observada segue as seguintes etapas:

- Vetor Inicial: O arquivo .zip distribuído contém um atalho malicioso (.lnk).

- Execução: Ao ser executado pelo usuário, o atalho utiliza o cmd.exe para iniciar uma cadeia de ataque multiestágio, que por sua vez executa scripts via PowerShell.

- Comando e Controle (C2): O script PowerShell estabelece comunicação com um servidor de Comando e Controle (C2) controlado pelo atacante para baixar o payload final.

- Ações no Alvo: O payload principal final foi projetado especificamente para o furto de credenciais financeiras. Adicionalmente, o malware estabelece mecanismos de persistência no sistema operacional comprometido.

- Propagação Lateral: Para manter seu ciclo de vida, a ameaça sequestra a sessão ativa do WhatsApp Web da vítima, utilizando-a para se propagar para novos alvos na lista de contatos.

A natureza dinâmica do payload, obtido via C2, representa um risco adicional, pois permite que os atacantes modifiquem suas táticas e ferramentas a qualquer momento. Isso possibilita a evolução da campanha para incluir outros tipos de malware.

Impacto:

- Comprometimento da sessão do WhatsApp Web, resultando na propagação do malware para novas vítimas.

- Vazamento e exfiltração de credenciais bancárias e outras informações financeiras sensíveis de sistemas comprometidos.

- Implantação de um backdoor, garantindo acesso remoto persistente ao sistema da vítima e permitindo a execução de comandos arbitrários pelo atacante.

Ações imediatas recomendadas:

- Orientar os colaboradores a não executar anexos compactados (.zip) nem atalhos (.lnk) recebidos via WhatsApp e a reportar imediatamente qualquer mensagem suspeita, mesmo que proveniente de um contato conhecido.

- Assegurar que as proteções nativas do sistema operacional estejam ativas e atualizadas.

- Manter as soluções de segurança (AV/EDR) atualizadas e realizar o bloqueio proativo dos Indicadores de Comprometimento (IoCs) conhecidos em firewalls, proxies e endpoints.

- Restringir a execução do PowerShell via GPO, habilitando o Constrained Language Mode, a fim de mitigar o uso de funções como Invoke-Expression (IEX), exploradas por esta ameaça.

- Configurar alertas de monitoramento para detectar a execução do processo powershell.exe a partir do cmd.exe, especialmente quando utilizar argumentos de ofuscação como -enc.

- Realizar varredura ativa nas estações, verificando a pasta de inicialização do Windows (%AppData%\Microsoft\Windows\Start Menu\Programs\Startup) em busca de arquivos .bat maliciosos, em especial aqueles que se iniciem com "HealthApp-".

Indicadores de Comprometimento (IOC)

URLs:

- adoblesecuryt(.)com

- bravexolutions(.)com

- casadecampoamazonas(.)com

- etenopote(.)com

- expahnsiveuser(.)com

- expansivebot(.)com

- expansiveuser(.)com

- hats-whatsapp(.)com

- imobiliariaricardoparanhos(.)com

- lie-whatsapp(.)com

- n8nwhatsapp(.)org

- onlywhatsapps(.)com

- saogeraldoshoping(.)com

- sorv.etenopote(.)com

- sorvetenopoate(.)com

- sorvetenopote(.)com

- sorvetenopotel(.)com

- w9d-whatsapp(.)net

- wap-whatsap(.)com

- whatsapp-labs(.)com

- whatsappbrasil(.)com

- whatsappenerp(.)com

- whatsappenrolling(.)com

- whatsappez(.)cc

- whatsappu(.)com

- zapgrande(.)com

Hashes de Arquivos (SHA-256):

- 011b04b3c8e9e7975ca405a57bcf82cdba69a85dec29ec59d523b767ffd9c603

- 0981a1461a7d823e2259eab4d0ef24bf1074ef10424e504e25b9d1380ed187f1

- 1a0af26749f5bc21732c53fc12f3a148215c8221cbeffe920411656f1ffe7500

- 21e7b73457e5954c4fb8aa569b379eeef6c244c51778f2fdbeff8380eb02a16d

- 276c4a5957597c342daeb4d90f542eab939fc2997cf4ec9720ce411972f6c879

- 291b2c9c4c1382a067da93eee4dd68bdecf535ed3b843d979622bc6849e904e4

- 2d441e416f8e0c228391bab6ebf8b4e038a2d09432bc2d6e73da47cfba4044fb

- 2d83c4d620866f4ae647ed6a70113686bb7b80b1a7bbdcf544fd0ffec105c4a6

- 3b68826e4a1d95b1dd58b3bf1095750f31a72d8bddd1dbb35e6547ac0cf4769b

- 46033323a729e608da731aec81de97ed1f0d673168690a803bfa630bd9954bc9

- 6d20bd31298569d7647a38a347915d1ff7da740e539417dcf82a8b3ed7b7f090

- aad33a043da0073dc070942c3a15b3f62dc8013e416187cea5b4f37ae1f0f798

- adb29d2eef4ce1911f79f20469f4279bd9124c3f05cd8648841e0175db3f37d6

- b848cd959cb2543f3ec68701a2f64caf5fcc2f6e86b8f87f7ba1e9eabc436b30

- bd62148637152396b757c8b106d5a62982bce9df12f0a6030dda9138e44e7328

- c50b6ff360e5614d91f80a5e2d616a9d0d1a9984751bf251f065426a63dac0b5

- c658f6f3e022102200e5a3a984398012cbaa629ba438fb3b5e639b8b86d62447

- db94572d8802433ea2100b2eb840697d92c859dc28d5c63ae197eef1aeba72fb

- dcdde53c50aef9531c9f59f341a4e2d59796cdd94a973f2c2a464b2cafed41f5

- ed6875f870585873a57a5752686061182cd0129458f5e50ea87d64fbdde57f7d

TLP:CLEAR

Exploração Ativa de Bypass de Autenticação em Dispositivos Fortinet (Patch Bypass)

Destinatários: Este alerta destina-se a profissionais de segurança cibernética, administradores de redes, arquitetos de infraestrutura, equipes de prevenção, tratamento e resposta a incidentes cibernéticos (ETIRs) e gestores de TI.

Resumo: Foi identificada uma campanha global de ataques automatizados de alta escala visando dispositivos Fortinet (FortiGate, FortiWeb, FortiProxy e FortiSwitchManager). A ameaça explora falhas críticas de desvio de autenticação via FortiCloud SSO, permitindo que atacantes obtenham acesso administrativo total sem credenciais válidas. Atenção: Relatos técnicos confirmam que as correções anteriores (patches) podem ser contornadas em certas configurações, tornando dispositivos atualizados ainda vulneráveis.

A cadeia de ataque observada segue as seguintes etapas:

- Vetor Inicial: Utilização de mensagens SAML manipuladas direcionadas ao recurso de Single Sign-On (SSO) do FortiCloud.

- Execução: Ataques automatizados que levam segundos para processar o login malicioso contra a conta cloud-init@mail.io.

- Ações no Alvo: Exfiltração imediata de arquivos de configuração do firewall via interface gráfica (GUI).

- Persistência: Criação de múltiplas contas de administrador secundárias (ex: secadmin, itadmin, support, backup) e configuração de acessos VPN para garantir o controle permanente do ambiente.

- Escala: O uso de automação permite que os atacantes modifiquem as configurações de milhares de firewalls simultaneamente, aumentando drasticamente o raio de impacto.

Impacto:

- Comprometimento Total: Acesso administrativo irrestrito ao núcleo da rede.

- Exposição de Dados: Roubo de arquivos de configuração contendo hashes de senhas e segredos de rede.

- Movimentação Lateral: Uso de contas VPN criadas para acessar o restante da infraestrutura interna da organização.

Ações Imediatas Recomendadas e Dicas de Desativação Segura

Dada a ineficácia parcial dos últimos patches, a mitigação baseada em configuração é obrigatória:

- Desativação do FortiCloud SSO (Crítico):

Acesse a CLI do seu FortiGate e execute os seguintes comandos para cortar o vetor de ataque:config system global set admin-forticloud-sso-login disable endDica de Segurança: Certifique-se de ter uma conta de administrador local com senha forte e MFA ativo antes de desabilitar o SSO, para não perder o acesso ao dispositivo.

- Auditoria e Limpeza de Contas:

Verifique a lista de administradores (config system admin) em busca de usuários não autorizados. Remova imediatamente qualquer conta suspeita, especialmente as citadas no resumo (secadmin, backup, etc). - Restrição de Acesso à Gerência (Local Inbound Policy):

Não permita que a interface de gerenciamento (HTTPS/SSH) esteja exposta para a internet. Utilize "Trusted Hosts" ou políticas de acesso local para restringir o acesso apenas a IPs de gerência conhecidos. - Reset de Credenciais:

Se houver qualquer sinal de login dos IPs listados nos IoCs, considere todos os hashes de senha do arquivo de configuração como comprometidos. Realize a troca de todas as senhas de administradores e chaves pré-compartilhadas (PSK) de VPNs.

Indicadores de Comprometimento (IoC)

Endereços IP (Fontes de Ataque):

- 104[.]28[.]244[.]115

- 104[.]28[.]212[.]114

- 217[.]119[.]139[.]50

- 37[.]1[.]209[.]19

- 104[.]28[.]244[.]114

Vulnerabilidades Relacionadas:

- CVE-2025-59718 (CVSS 9.8) - Crítica

- CVE-2025-59719 (CVSS 9.8) - Crítica

Alertas de Golpes Digitais

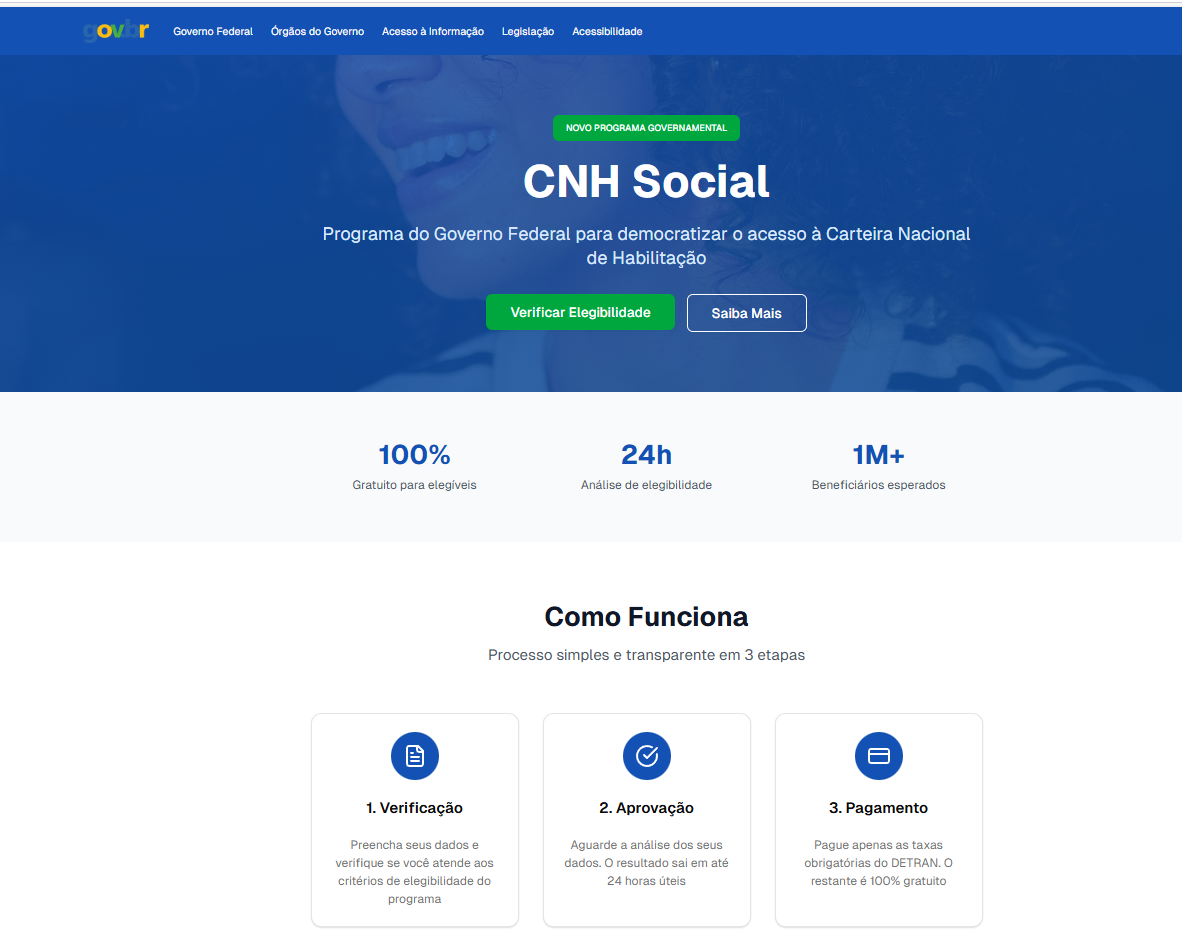

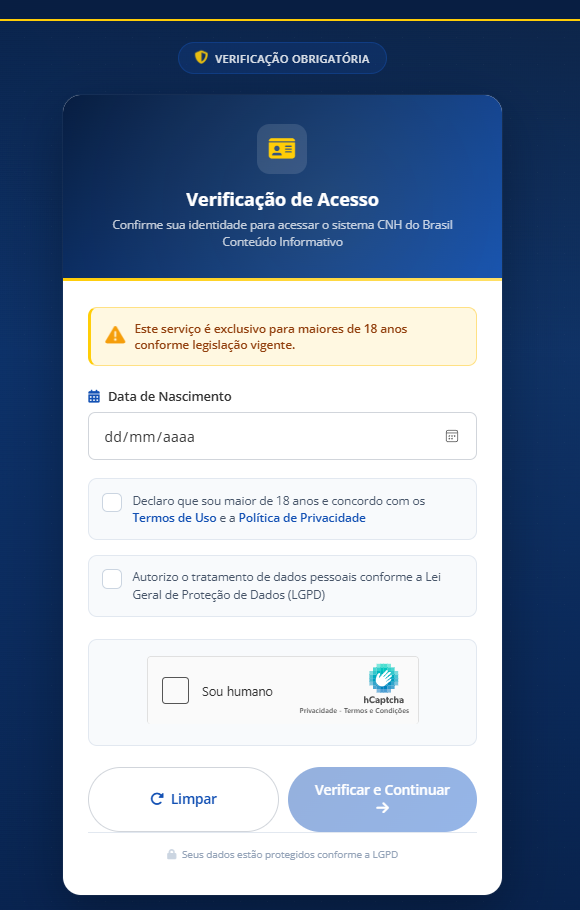

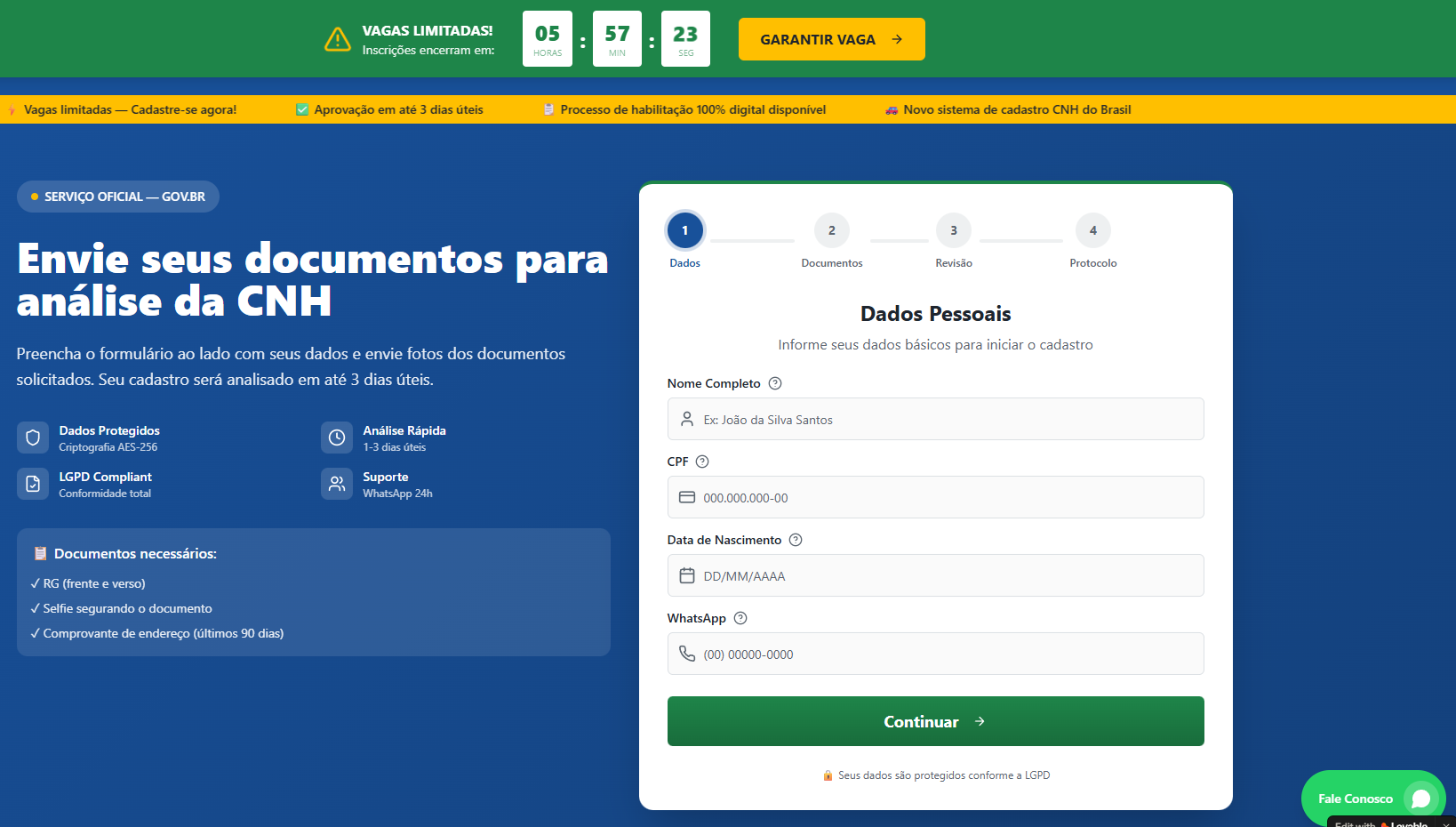

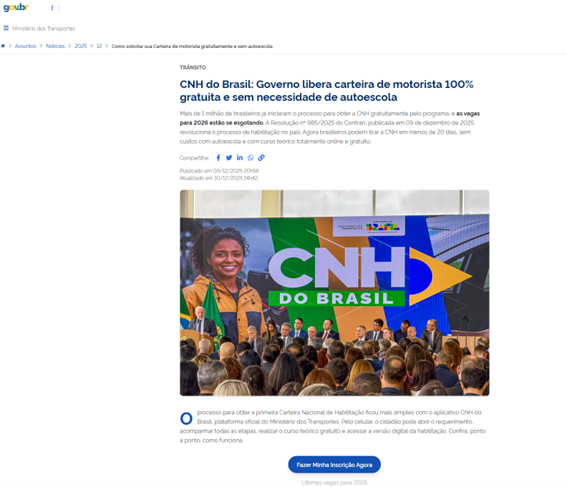

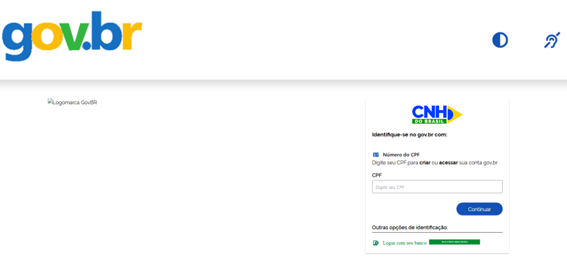

Golpistas estão utilizando sites falsos que simulam páginas do gov.br para divulgar um suposto programa chamado "CNH do Brasil". As páginas prometem CNH gratuita, sem autoescola e com vagas limitadas, induzindo cidadãos a fornecer dados pessoais e a realizar pagamento de falsa taxa administrativa via PIX para agendamento.

Ao clicar nesses links, o cidadão é redirecionado para sites falsos que simulam serviços oficiais relacionados à CNH, as páginas falsas. Essas páginas apresentam interfaces variadas, mas mantêm um padrão: o uso de alertas emergenciais ou elementos visuais chamativos que pressionam o usuário a agir rapidamente. Geralmente, utilizam notificações de 'irregularidades imediatas' ou 'prazos expirando' para induzir o cidadão a seguir as instruções do site fraudulento sem questionar. Além disso, para aumentar a credibilidade do golpe, os criminosos frequentemente exibem dados pessoais reais da vítima obtidos em vazamentos anteriores, fazendo com que a página pareça um canal oficial e personalizado de atendimento.

Geralmente, o usuário é redirecionado para uma página projetada para simular uma campanha oficial do governo. Para aumentar a credibilidade, esses sites exibem notícias sobre o tema — que podem ser informações reais replicadas ou conteúdos totalmente inventados — criando um ambiente de aparência legítima que induz o cidadão a acreditar na veracidade da ação.

É comum que essas campanhas de phishing utilizem domínios genéricos, como .sbs, .app, .org, .shop, .site e .cfd, para simular serviços e comunicações governamentais. Esses domínios não pertencem ao governo federal e não são utilizados pelo portal gov.br.

Exemplos de endereços fraudulentos identificados:

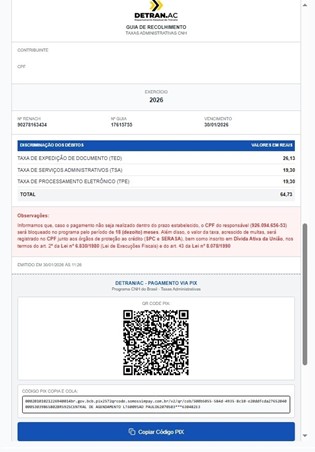

- https://novoonrenovaroficial.sbs/

- https://cnh-portal.shop/

Nesta fase, o formulário malicioso captura dados sensíveis como CPF, data de nascimento e filiação, sob o pretexto de uma validação oficial. Após a coleta, a vítima é induzida a efetuar o pagamento imediato via PIX para 'concluir o processo'. Caso realize o pagamento, a vítima está transferindo o valor via PIX diretamente para o atacante, sem que o serviço prometido seja realizado. O dano, no entanto, vai além do prejuízo financeiro imediato: as informações pessoais coletadas permanecem em posse dos criminosos, sendo frequentemente reutilizadas para o cometimento de novas fraudes ou roubo de identidade.

Importante

- O governo federal não cobra taxas via PIX para emissão ou agendamento de CNH.

- Os serviços de CNH são realizados exclusivamente pelos Detrans e pelo aplicativo oficial CNH do Brasil, disponível apenas nas lojas de aplicativos oficiais.

- Sites oficiais do governo federal utilizam exclusivamente o domínio gov.br.

Como se proteger

- Não informe dados pessoais em sites fora do domínio gov.br.

- Não realize pagamentos via PIX solicitados por páginas ou mensagens não oficiais.

- Desconfie de promessas de benefícios com "taxa administrativa".

- Caso tenha sido vítima, altere suas senhas, guarde comprovantes e registre ocorrência policial.

O que fazer se você foi vítima

Se você informou dados ou realizou pagamento em site suspeito:

- Altere imediatamente suas senhas, especialmente da conta gov.br;

- Guarde comprovantes de pagamento e registros das comunicações;

- Monitore movimentações financeiras e possíveis cadastros em seu nome;

- Registre ocorrência policial.

O governo federal não realiza cobranças via PIX para serviços ou benefícios e orienta a população a utilizar apenas canais oficiais.

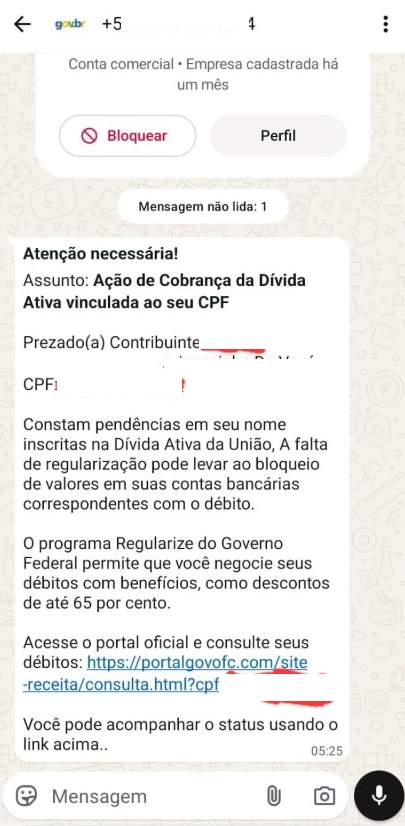

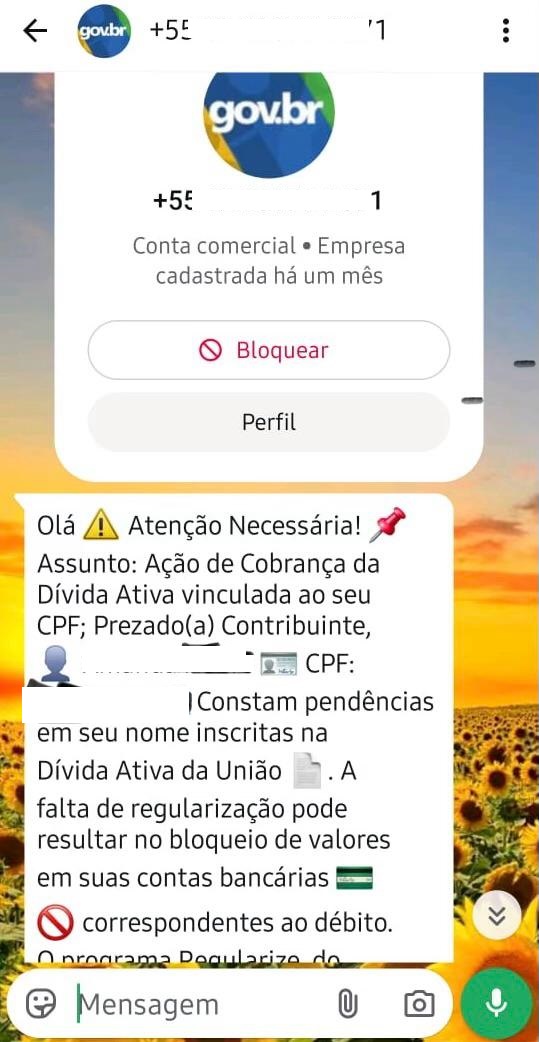

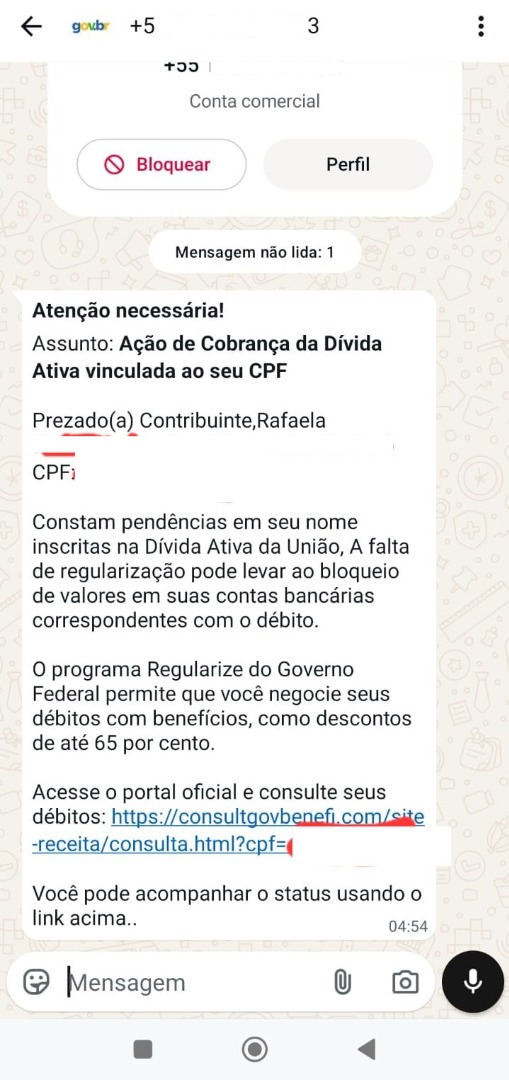

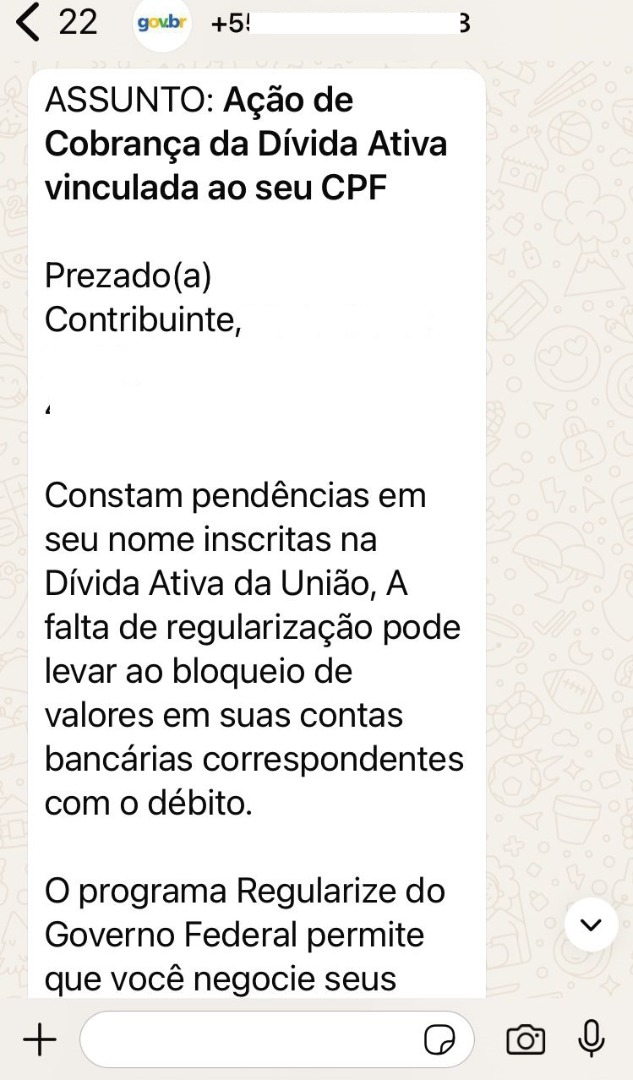

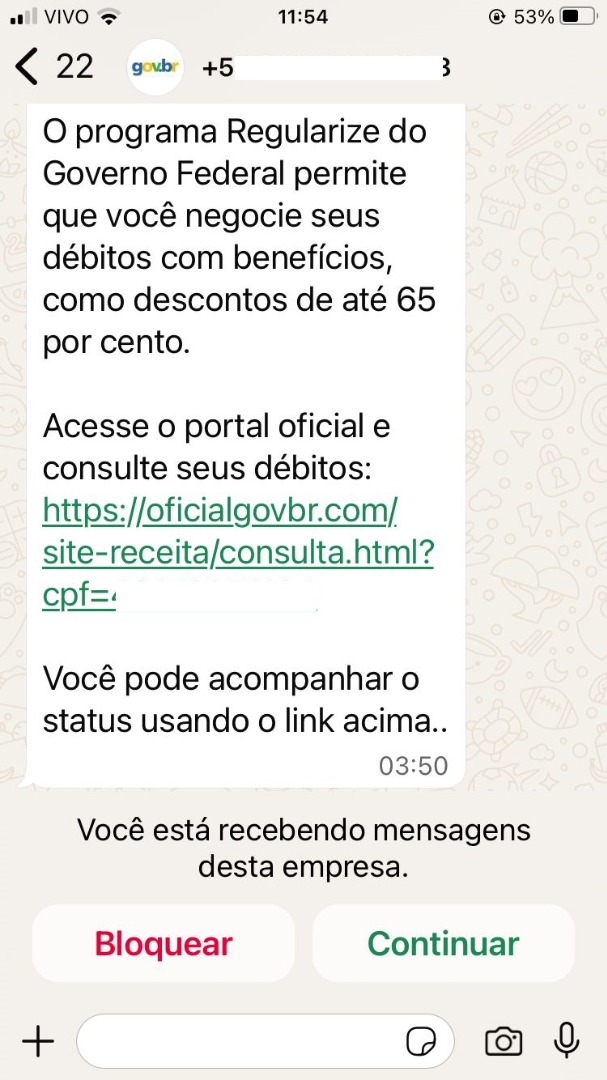

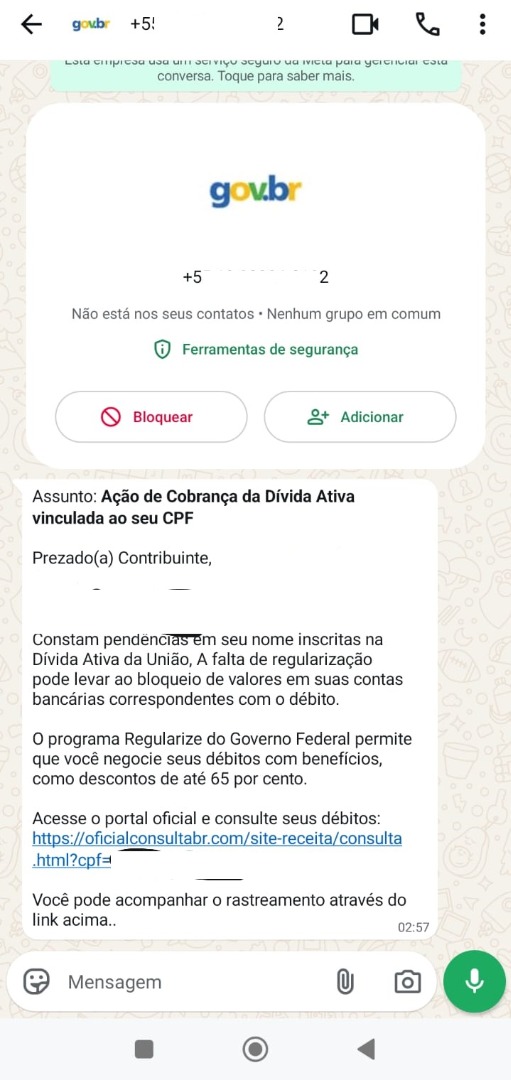

Golpistas enviam mensagens no WhatsApp se passando por entidades do governo

Criminosos utilizam perfis falsos, dados pessoais reais e sites de phishing para induzir vítimas ao pagamento de boletos e PIX fraudulentos.

Golpistas estão enviando mensagens de WhatsApp se passando por representantes do governo, ofertando serviços ou cobrando supostas dívidas com o objetivo de induzir a vítima a realizar pagamentos indevidos.

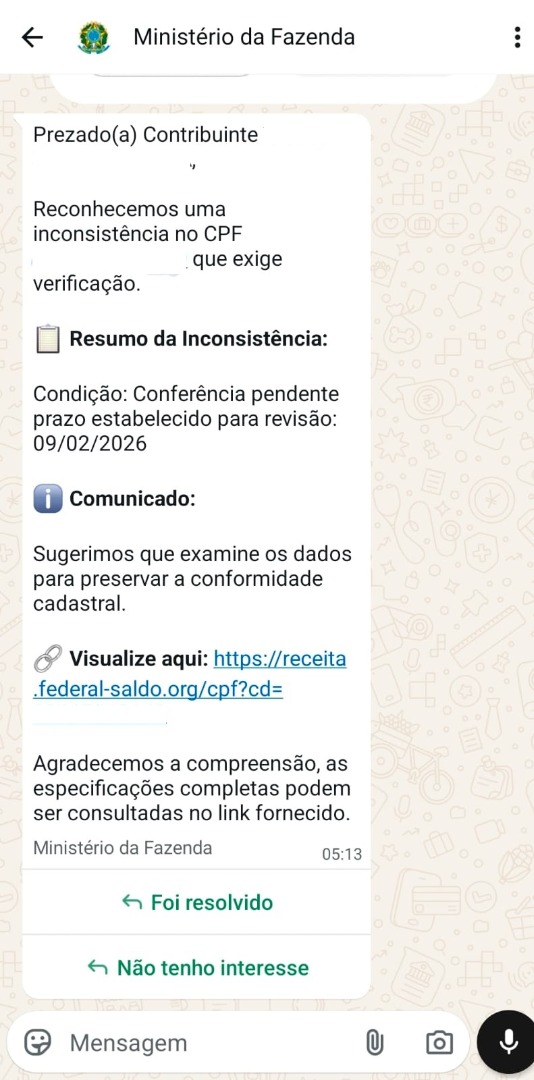

Diversas campanhas têm circulado via WhatsApp com perfis falsos que utilizam imagens do Governo Federal ou de órgãos públicos para se passar por agentes oficiais. Esses perfis se apresentam como "Conta comercial" e utilizam identidade visual do gov.br ou símbolos oficiais da República para aparentar legitimidade. Em muitos casos, as mensagens trazem informações verdadeiras da vítima — como nome completo, CPF, data de nascimento, endereço e até nomes de familiares — para reforçar a credibilidade da abordagem.

O conteúdo dessas mensagens é marcado por um tom de urgência. Frases como "Última Notificação Antes da Execução Judicial", "Bloqueio Imediato de CPF" e "Ação de Cobrança da Dívida Ativa vinculada ao seu CPF" são utilizadas para pressionar a vítima a agir sem refletir. O objetivo é direcioná-la para sites de phishing que simulam portais governamentais onde é solicitado o pagamento de boletos ou PIX. Os valores, no entanto, são transferidos diretamente para contas controladas pelos criminosos. Vale lembrar que sites oficiais do governo brasileiro sempre utilizam o domínio .gov.br.

⚠️ IMPORTANTE: Nenhum órgão do governo entra em contato via WhatsApp para cobrar dívidas, oferecer benefícios ou ameaçar bloqueios. Cobranças legítimas seguem processos formais, com prazos legais, e são comunicadas por canais oficiais.

Formas de abordagem

Uma das abordagens identificadas envolve mensagens que alegam que o destinatário possui pendências inscritas na Dívida Ativa da União. Os textos ameaçam bloqueio de contas bancárias, protesto em cartório e negativação do CPF, direcionando a vítima para links onde é oferecida uma suposta "regularização" com descontos de até 65%. Os relatos recebidos demonstram que as mensagens seguem um padrão textual muito semelhante entre si, variando apenas os dados pessoais da vítima e o domínio do link fraudulento utilizado.

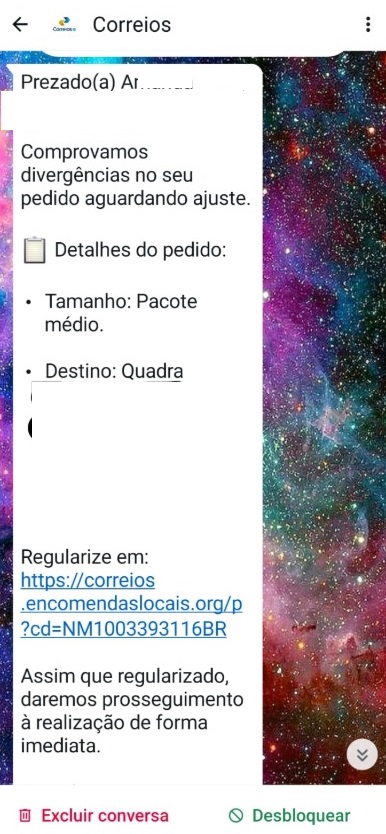

Além da Dívida Ativa, foram identificadas abordagens que utilizam outros pretextos, como a necessidade de regularização do CPF junto à Receita Federal ou a existência de problemas com encomendas retidas nos Correios. A mecânica do golpe é sempre semelhante: criar senso de urgência para que a vítima acesse um link malicioso e efetue um pagamento indevido.

Orientações de proteção

Para evitar cair nesse tipo de golpe, recomenda-se:

- Não clicar em links recebidos por WhatsApp que direcionem para páginas de pagamento ou consulta de débitos.

- Não efetuar pagamentos de boletos ou PIX recebidos por mensagens.

- Desconfiar de qualquer mensagem com tom de urgência, pois cobranças legítimas do governo seguem processos formais e nunca são realizadas por aplicativos de mensagem.

- Na dúvida, consultar diretamente os portais oficiais digitando o endereço no navegador, como gov.br, regularize.pgfn.gov.br ou e-cac.receita.fazenda.gov.br.

- Bloquear e denunciar o contato no próprio WhatsApp, utilizando a opção de reportar como spam.

📢 Compartilhe este alerta com amigos e familiares. A informação é a principal ferramenta contra golpes digitais.

Recomendações

1. A presente Recomendação foi confeccionada em parceria com a Secretaria do Governo Digital (SGD) e pelo Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR Gov) para orientar os membros da Rede Federal de Gestão de Incidentes Cibernéticos (REGIC), demais órgãos públicos e os parceiros do setor privado sobre as boas práticas a serem adotadas durante o período de Festas de Fim de ano.

2. Com a aproximação das festas de fim de ano, é essencial redobrar a atenção com a segurança cibernética em ambientes governamentais e corporativos. Este período pode ser oportuno para que agentes mal-intencionados explorem vulnerabilidades em redes, sistemas e processos. Recomendamos o reforço nas seguintes ações para garantir a segurança operacional:

a. Monitoramento de Tráfego de Rede

- Intensifique as ações de detecção e de monitoramento em tempo real de tráfego de rede para identificar anomalias ou atividades suspeitas.

- Configure de forma mais restritiva as ferramentas de Detecção e Resposta em relação aos eventos envolvendo os ativos da informação críticos para sua organização.

b. Controle de Perfis de Acesso

- Realize uma revisão criteriosa dos perfis de acesso para garantir que cada usuário possua apenas as permissões necessárias para o exercício de suas funções.

- Revogue acessos temporários ou de usuários inativos ou afastados.

c. Duplo Fator de Autenticação (2FA)

- Verifique se o 2FA está habilitado para os sistemas expostos na internet ou que executem serviços críticos.

- Reforce a necessidade de sua utilização junto às equipes.

d. Verificação de Integridade dos Backups

- Valide a integridade e o funcionamento das rotinas de backups.

- Garanta que os backups estejam protegidos e redundantes, com armazenamento em ambientes seguros e cópia isolada da rede principal.

e. Prontidão das Equipes Técnicas

- Estabeleça um plano de prontidão e acionamento para resposta rápida a incidentes.

- Se possível, mantenha equipes técnicas de plantão ou em regime de sobreaviso durante o período.

f. Plano de Continuidade de Negócios e de Resposta a Incidentes

- Reavalie o plano de continuidade e de resposta a incidentes, certificando-se de que estejam operacionais.

- Simule cenários de ataque com o pessoal disponível durante o período de Festas de Fim de ano, para validar a eficácia das ações previstas.

g. Gestão de Vulnerabilidades

- Mantenha os ativos de rede e sistemas da sua organização atualizados, com destaque para vulnerabilidades críticas.

h. Conscientização do Pessoal

- Sensibilize os colaboradores sobre as ameaças utilizando phishing com as temáticas de Festas de Fim de ano.

3. Embora sejam medidas imediatas em virtude do contexto, o CISC Gov.br e o CTIR Gov recomendam a adoção definitiva das boas práticas listadas no Framework de Privacidade e Segurança da Informação.

4. Em caso de incidente, os órgãos do Sistema de Administração dos Recursos de Tecnologia da Informação (SISP) deverão notificar o CISC Gov.br pelo canal cisc@gestao.gov.br, colocando o CTIR Gov em cópia (ctir@ctir.gov.br), além de realizar a contenção do incidente, isolando ativos suspeitos e preservando evidências. Para os demais órgãos membros da REGIC, a notificação deverá ser feita ao CTIR Gov (ctir@ctir.gov.br).

5. O CTIR Gov publica periodicamente os Alertas e Recomendações que podem ser acessados pelo link: https://www.gov.br/ctir/pt-br/assuntos/alertas-e-recomendacoes/recomendacoes.

6. O CISC e o CTIR Gov aderem ao padrão Traffic Light Protocol (TLP), conforme definido pelo Forum of Incident Response and Security Teams (FIRST): https://www.gov.br/ctir/pt-br/assuntos/tlp.

7. Em concordância com o previsto no Decreto 10.748/2021, o CTIR Gov solicita que as entidades responsáveis pelas ETIR Setoriais orientem a comunidade de suas respectivas áreas, divulgando as orientações do presente documento.

As Equipes CISC Gov.br e CTIR Gov desejam a todos um Feliz Natal e um Próspero 2026!

[TLP:CLEAR]

Períodos festivos e transição governamental

Considerando o período festivo e a transição governamental, o Centro Integrado de Segurança Cibernética do Governo Digital (CISC Gov.br) avalia como conveniente a adoção imediata de boas práticas de privacidade e segurança da informação pelos órgãos e entidades do SISP, para mitigação de riscos cibernéticos, considerando o cenário nacional e internacional:

I - Gestão de Virtual Private Network (VPN): convém avaliar o bloqueio de contas de usuários que possuem permissão de acesso por meio de VPN, temporariamente, de forma a evitar acessos indevidos por credenciais que eventualmente possam estar comprometidas. Ao final do período de transição, convém revisar as permissões e implementar o conceito de "privilégio mínimo", mantendo acesso ao ambiente interno por meio de VPN apenas para os usuários que possuem necessidade motivada, e com adequada segmentação de rede implementada;

II - Configuração de tráfego por geolocalização: convém avaliar a ativação temporária de regras de Firewall para bloqueio de requisições oriundas de IPs de outros países, o que minimizará ataques cibernéticos que utilizam serviços hospedados fora do Brasil;

III - Gestão de contas fora de uso: convém avaliar as contas de usuários e realizar o bloqueio/desativação das contas dos usuários que já não atuam pelo órgão ou entidade. Essa medida é contínua e deve ser contemplada no âmbito de política que trata a gestão de contas e acessos;

IV - Redefinição de credenciais: convém redefinir as senhas de todos os usuários, de forma a evitar acessos indevidos por credenciais que eventualmente possam estar comprometidas desde a última redefinição;

V - Atualização de assinaturas do anti-vírus: convém realizar a atualização do serviço de proteção de endpoints, visando ampliar a proteção das estações de trabalho frente a pragas virtuais e métodos de ataques mais recentes;

VI - Comunicação para os usuários sobre riscos de phishing: convém ampliar campanhas de alertas e dicas relacionadas a golpes de phishing e reforçar canais de comunicação e denúncias de eventuais incidentes de segurança cibernética;

VII - Reforço do monitoramento de rede: convém reforçar o monitoramento da rede, servidores e ativos de segurança em busca de tráfego ou comportamento anômalo na infraestrutura de TIC.

Cada órgão ou entidade do SISP deverá avaliar a conveniência e oportunidade quanto à adoção dessas medidas de forma imediata, considerando as políticas públicas envolvidas e aspectos relacionados à gestão de riscos.

Embora sejam medidas imediatas em virtude do contexto, o CISC Gov.br recomenda a adoção definitiva das boas práticas listadas no Framework de Privacidade e Segurança da Informação.

O CISC Gov.br adere ao padrão TLP. Para saber mais, acesse https://www.gov.br/cisc/pt-br > Traffic Light Protocol (TLP).

[TLP:CLEAR]

[TLP:CLEAR]

O atual cenário de transição governamental e mudança nas equipes e chefias demandam ações diferenciadas para mitigar os eventuais riscos cibernéticos e garantir a adequada disponibilidade de sistemas, plataformas, soluções e serviços essenciais prestados à população. Nesse sentido, a Secretaria de Governo Digital do Ministério da Gestão e Inovação em Serviços Públicos recomenda a adoção imediata de boas práticas de privacidade e segurança da informação pelos órgãos e entidades do SISP, destacadas a seguir:

1. Gestão do Controle de Acessos

Recomendamos a estrita observância às políticas e boas práticas de gestão de acessos previstas no Framework de Privacidade e Segurança da Informação, SGD, em especial as Medidas 6.1 — Estabelecer um Processo de Concessão de Acesso e a 6.2 — Estabelecer um Processo de Revogação de Acesso, do Controle 6 - Gestão de Controle de Acesso, complementadas com as práticas a seguir:

Medida: 6.2 — Estabelecer um Processo de Revogação de Acesso

Hipótese

01: servidores exonerados ou dispensados de cargos em comissão e que

não permanecerem em exercício no órgão.

Hipótese

02: terceirizados

e estagiários desligados

Prática

recomendada: as credenciais

devem ser imediatamente

bloqueadas/revogadas.

Hipótese

03: servidores dispensados de cargos

em comissão e que permanecerem em exercício no

órgão.

Prática

recomendada: as permissões

devem ser revisadas,

considerando eventuais novas atribuições do servidor. Deve ser observado o

princípio do privilégio

mínimo, ou seja, o servidor deverá ter

acesso apenas aos ativos e informações essenciais para a execução de suas

atribuições.

Medida 6.1 — Estabelecer um Processo de Concessão de Acesso

Hipótese 04: novos servidores nomeados, cedidos,

movimentados ou descentralizados.

Hipótese 05: novos terceirizados e

estagiários

Prática

recomendada: o acesso deverá ser concedido observando a

política vigente e as boas práticas, independente de nível hierárquico. Deve

ser observado o princípio do privilégio mínimo, ou seja, o

servidor deverá ter acesso apenas aos ativos e informações essenciais para a

execução de suas atribuições.

As práticas de concessão ou revogação de acessos deverão ser aplicadas em todo o ambiente do órgão, seja ele tecnológico ou físico, como catracas, e-mail, SEI, sistemas finalísticos, VPN, redes sociais oficiais, entre outros.

2. Programa de Privacidade e Segurança da Informação (PPSI) e CISC gov.br

Diante da rotatividade de servidores, terceirizados e estagiários, bem como da criação de novos órgãos e políticas públicas, convém o reforço de campanhas de conscientização com alertas e dicas relacionadas a golpes de Phishing e outras boas práticas de segurança da informação. Além disso, os novos usuários deverão ser conscientizados sobre os canais institucionais para comunicação de incidentes de privacidade e segurança da informação disponível em https://www.gov.br/cisc/pt-br.

Medidas adicionais também podem ser encontradas no Programa de Privacidade e Segurança da Informação (PPSI) da SGD. O PPSI foi instituído como um conjunto de projetos e operações que tem como objetivo elevar a maturidade e a resiliência dos órgãos pertencentes ao Sistema de Administração de Recursos de Tecnologia da Informação (SISP), em termos de privacidade e segurança da informação. O referido programa é composto por ações articuladas nas áreas temáticas de Governança, Maturidade, Metodologia, Pessoas e Tecnologia. Além do Framework de Privacidade e Segurança da Informação, diversos guias e templates na temática estão disponíveis em PPSI-SGD.

[TLP:CLEAR]

Programa de Privacidade e Segurança da Informação

O Programa de Privacidade e Segurança da Informação (PPSI) tem como objetivo elevar a maturidade e a resiliência dos órgãos do SISP